Difference between revisions of "Deploying an instance zone direct-routing"

| Line 1: | Line 1: | ||

| − | |||

<br /> | <br /> | ||

| Line 10: | Line 9: | ||

| − | 2<span class="notranslate">Direct-Routing</span> | + | 2. Deploying an instance zone <span class="notranslate">Direct-Routing</span> |

| + | a. deployment | ||

| − | + | 1) To connect to the web interface of <span class="notranslate">Cloud</span> Ikoula public enter the url https://cloudstack.ikoula.com/client/ then your login details as they were provided to you in the mail to delivery of your account. | |

| − | 1) <span class="notranslate">Cloud</span> https://cloudstack.ikoula.com/client/ | ||

| Line 22: | Line 21: | ||

| − | : | + | After have connected you to your management interface you will face the following screen : |

| Line 28: | Line 27: | ||

| − | 2) : | + | 2) Click on 'Bodies' in the vertical left menu : |

| Line 34: | Line 33: | ||

| − | 3) : | + | 3) Click on 'Add an instance' : |

| Line 40: | Line 39: | ||

| − | 4) : | + | 4) The deployment wizard opens : |

| − | 1 : | + | Step 1 "Configuration" : |

| − | 3 : | + | Select the zone 3 in the drop-down list : |

| Line 50: | Line 49: | ||

| + | Let the 'Model' checked selection then click on 'next '. | ||

| − | + | ||

| − | + | Step 2 "Select a template" : | |

| − | 2 : | + | Select the operating system you want from the drop-down list of the models proposed in the 'Sponsored' tab : |

| − | : | ||

| Line 60: | Line 59: | ||

| + | Then click 'next '. | ||

| − | + | Step 3 "Provides calculation" : | |

| − | 3 : | + | Select the calculation offer you want among the proposed configurations : |

| − | : | ||

| Line 70: | Line 69: | ||

| − | 4 : | + | Step 4 "Offers of data disc" : |

| − | + | Leave checked "No thanks", your instance will be deployed with a single disc of 50GB called <span class="notranslate">ROOTDISK</span> with a LVM partitioning for you leave the possibility to adjust the size of your partitions. | |

| Line 79: | Line 78: | ||

| − | <span class="notranslate">(DATADISK)</span> <span class="notranslate">ROOTDISK</span> | + | However, if you want to add a data disc <span class="notranslate">(DATADISK)</span> In addition to your <span class="notranslate">ROOTDISK</span> de 50Go, check <span class="notranslate">« Data disk »</span> then drag your cursor to get the size you want (1) or enter the size directly (2). A <span class="notranslate">DATADISK</span> is limited to 2To. |

| Line 85: | Line 84: | ||

| − | 5 : | + | Step 5 "Affinity" : |

| − | + | Regarding the deployment of our trial, we have no affinity group, so you can click on «Next» : | |

[[File:premierpascs14.png]] | [[File:premierpascs14.png]] | ||

| − | + | ||

| − | 6 : | + | Step 6 'Network' : |

| − | + | Regarding our first deployment, select the security group <span class="notranslate">« default »</span> then click on 'Next' : | |

| Line 99: | Line 98: | ||

| − | 7 : | + | Step 7 "Revise" : |

| − | <span class="notranslate">Cloud</span> ()( | + | In this last step, give a name to your instance will then appear in your interface <span class="notranslate">Cloud</span> public (Although optional, it is highly recommended ). Then check that all information is good (Provides computing, security groups, etc...;) : |

| Line 106: | Line 105: | ||

| − | <span class="notranslate">« Creating »</span> | + | Your instance appears in the list of the bodies in State <span class="notranslate">« Creating »</span> |

| Line 112: | Line 111: | ||

| − | + | A few seconds later a pop up window opens to show you the password generated for your new instance, you must note /copy it because it's the system password for your instance that you will therefore serve to connect to it. | |

| Line 118: | Line 117: | ||

| − | + | A second pop-up window tells you that the task of adding your instance completes : | |

| Line 124: | Line 123: | ||

| − | <span class="notranslate">« running »</span>: | + | Your new instance now appears in State <span class="notranslate">« running »</span>, is ready to be used : |

| Line 130: | Line 129: | ||

| − | b. Introduction | + | b. Introduction to security groups. |

| − | + | Les groupes de sécurité fournissent un moyen d'isoler le trafic des instances. A groupe de sécurité est un groupe qui filtre le trafic entrant et sortant selon un ensemble de règles, dites « Règles d’entrée » et "Outbound rules. | |

| − | + | These rules of network traffic filter based on the IP address or the network that tries to communicate with the instance (s). | |

| − | + | Each CloudStack account comes with a group of default security which prohibits all incoming traffic and allows all outbound traffic as long as no rule entry or outbound rule is created. | |

| − | + | Any user can implement a number of additional security groups. When a new virtual machine is started, it is assigned the security group by default unless another user-defined security group is specified. | |

| − | + | A virtual machine can be a member of a number of security groups. Once an instance is assigned to a security group, it remains in this group for the whole of its useful life, you cannot move an existing instance of a security to another group. | |

| − | + | You can modify a security group by removing or adding a number of rules for entry and exit. When you do, the new rules apply to all instances in the group, whether they are running or stopped. | |

| − | + | If any entry is created, then no incoming traffic is not allowed, with the exception of responses to all traffic that was cleared out. | |

| − | c. | + | c. how to allow an SSH connection to your machine virtual in a security group <span class="notranslate">(Direct-Routing)</span>. |

| − | 1) | + | 1) You first need to retrieve the ip address of your vm |

| − | + | Click on the name of your instance and then go to the tab "Cards NIC" and note /copy the IP address of your instance (xxx.xxx.xxx.xXX ). | |

| Line 166: | Line 165: | ||

| − | 2) | + | 2) Create the rule in the security group to allow SSH connections : |

| − | + | So that you can connect to your instance via SSH, you need to create a rule of entry allowing the connection. In effect by default, all connections are filtered, input (from the outside to your instance ) and output (your instance outward ). To connect using SSH you will need to open that in entry. | |

| − | Cliquez | + | Cliquez sur 'Network' dans le menu gauche vertical : |

| Line 178: | Line 177: | ||

| − | + | Arriving on the screen below select the 'Security groups' view : | |

| Line 184: | Line 183: | ||

| − | + | Click then on <span class="notranslate">« default »</span> It is created by default security group in which you have deployed your instance : | |

| Line 190: | Line 189: | ||

| − | + | To create the rule, click on the tab 'Rule of entry', leave checked CIDR, select the TCP protocol, enter 22 Start port and end port, and specify the IP address or network from which you want to connect in CIDR format in CIDR field and then click on 'Add' : | |

| Line 196: | Line 195: | ||

| − | + | You can now connect to your instance via SSH. | |

| − | d. | + | d. create rules to allow connections between virtual machines in a security group <span class="notranslate">(Direct-Routing)</span>, examples |

| − | + | Log on to the web interface <span class="notranslate">Cloud</span> public to Ikoula : https://cloudstack.ikoula.com/client/ | |

| − | Cliquez | + | Cliquez sur 'Network' dans le menu vertical gauche : |

| Line 211: | Line 210: | ||

| − | + | Arriving on the screen below select the 'Security groups' view : | |

| Line 217: | Line 216: | ||

| − | + | Click on the name of the security group for which you want to add or remove rules : | |

| Line 223: | Line 222: | ||

| − | + | Click on the "Rule of entry" tab if you want to configure an inbound rule : | |

| Line 229: | Line 228: | ||

| − | A. | + | A. allow ICMP requests (PING ) between your instances : |

| − | 1- <span class="notranslate">« Account »</span>. | + | 1- Check <span class="notranslate">« Account »</span>. |

| − | 2- | + | 2- Choose the Protocol to allow amongst TCP/UDP/ICMP. |

| − | 3- | + | 3- The start port to allow for TCP /UDP or ICMP Type for ICMP. |

| − | 4- | + | 4- The end port to allow for TCP /UDP or ICMP for ICMP type. |

| − | 5- | + | 5- Your account name CloudStack (your login ). |

| − | 6- | + | 6- The name of your security group, in our case <span class="notranslate">« default »</span>. |

| Line 248: | Line 247: | ||

| − | + | The above rule allows you to authorize the ping between the virtual machines to the security group <span class="notranslate">« default »</span>. | |

| − | |||

| − | |||

| + | Note : to accept only incoming traffic to one another security group, enter the CloudStack account name and the name of a security group that has already been defined in this account. | ||

| − | |||

| + | To enable traffic between virtual machines within the security group that you now edit, enter the name of the current security group. | ||

| + | |||

| − | B. | + | B. Autoriser les connexions SSH between your instances (Open port 22) : |

| Line 263: | Line 262: | ||

| − | C. | + | C. Autoriser les connexions MySQL between your instances (Open port 3306) : |

| Line 269: | Line 268: | ||

| − | D. | + | D. Autoriser toutes les connexions between your instances (Open all ports ) : |

| Line 275: | Line 274: | ||

| − | e. | + | e. how to configure rules Firewall of traffic entering a security group <span class="notranslate">(Direct-Routing)</span>. |

| − | + | Log on to the web interface <span class="notranslate">Cloud</span> public to Ikoula : https://cloudstack.ikoula.com/client/ | |

| − | Cliquez | + | Cliquez sur 'Network' dans le menu vertical gauche : |

| Line 287: | Line 286: | ||

| − | + | Arriving on the screen below select the 'Security groups' view : | |

| Line 293: | Line 292: | ||

| − | + | Click on the name of the security group for which you want to add or remove rules : | |

| Line 299: | Line 298: | ||

| − | + | Click on the "Rule of entry" tab if you want to configure an inbound rule : | |

| Line 305: | Line 304: | ||

| − | + | In the example below we create a rule that allows inbound connections on port 80 (http traffic ) whatever the source (CIDR 0.0.0.0/0 means any source, i.e. all CIDR ). | |

| − | + | If you have a virtual machine as a web server this will be the rule to create so everyone can access your sites. | |

| − | 1 – « ». | + | 1 – Check « CIDR ». |

| − | 2 – | + | 2 – Choose the Protocol to allow amongst TCP/UDP/ICMP. |

| − | 3 | + | 3 -Indicate the start port to allow in a port range (If you specify the same port in start port and port end this will only open so this port as in the example below ). |

| − | 4 | + | 4 -Indicate the end port to allow in a port range (If you specify the same port in start port and port end this will only open so this port as in the example below ). |

| − | 5 – On indique | + | 5 – On indique CIDR source à autoriser, exemple 0.0.0.0/0 to allow everyone, your public IP address (from which you connect ) followed by /32 to allow only your IP address or CIDR network address (XX.XX.XX.XX /XX, with /XX = /16 for a network with a mask 255.255.0.0 either 16bits for the network e.g. ). |

| Line 325: | Line 324: | ||

| − | + | Other examples of inbound rules : | |

| − | 1) | + | 1) To allow incoming connections port TCP 1 à 65535 (all ports ) on all instances of the security group from a source to a specific public IP address CIDR (Enter your public IP address followed by /32) : |

| Line 334: | Line 333: | ||

| − | 2) | + | 2) To allow SSH connections on port 22 sur toutes les instances du groupe de sécurité depuis CIDR source d’un réseau précis : |

| Line 340: | Line 339: | ||

| − | 3) | + | 3) To allow RDP connections /our bodies from any source remote desktop (CIDR 0.0.0.0/0) : |

| Line 346: | Line 345: | ||

| − | 4) | + | 4) To allow the ping (ICMP protocol, type 8, code 0) our bodies from any source (CIDR 0.0.0.0/0) : |

[[File:premierpascs42.png]] | [[File:premierpascs42.png]] | ||

| + | |||

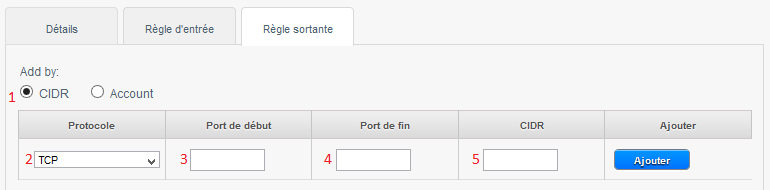

| − | + | f. how to configure rules Firewall's outbound in a security group (Direct-Routing ). | |

| − | f. | ||

| − | + | Log on to the web interface <span class="notranslate">Cloud</span> public to Ikoula : https://cloudstack.ikoula.com/client/ | |

| − | Cliquez | + | Cliquez sur 'Network' dans le menu vertical gauche : |

| Line 364: | Line 363: | ||

| − | + | Arriving on the screen below select the 'Security groups' view : | |

| Line 370: | Line 369: | ||

| − | + | Click the security group for which you want to add or remove rules : | |

| Line 376: | Line 375: | ||

| − | + | Click on the tab "Outgoing rule" If you want to configure an outbound rule : | |

| − | + | ||

| − | + | By default when no outbound rule is created, all the flow from the virtual machines to the security group is allowed as well as relating to this outflow connections. | |

| Line 385: | Line 384: | ||

| − | /!\ | + | /!\ From the moment where an exit rule is added, any outflow is prohibited except as explicitly allowed by the rules added (s). |

| − | 1 – « ». | + | 1 – Check « CIDR ». |

| − | 2 | + | 2 -Choose the protocol you want to allow amongst TCP/UDP/ICMP. |

| − | 3 | + | 3 -Indicate the start port to allow. |

| − | 4 | + | 4 -Indicate the end port to allow. |

| − | : | + | Note : to allow only a single port, specify the same port at the beginning and end. | |

| − | 5 – Indiquez | + | 5 – Indiquez CIDR de destination pour autoriser la connexion depuis votre instance vers cette IP. |

| Line 404: | Line 403: | ||

| − | + | Examples of outbound rules : | |

| − | 1) | + | 1) Allow ping (ICMP protocol, type 8, code 0) Since the instances to any destination (CIDR 0.0.0.0/0) : |

| Line 413: | Line 412: | ||

| − | 2) | + | 2) Allow http connections (TCP port 80/ typical web navigation ) Since the instances to any web server (CIDR 0.0.0.0/0) : |

| Line 424: | Line 423: | ||

<!-- Fin de l'article --> | <!-- Fin de l'article --> | ||

<br /><br /> | <br /><br /> | ||

| − | + | This article seemed you to be useful ? <vote /> | |

<!--T:5--> | <!--T:5--> | ||

| Line 430: | Line 429: | ||

| − | <!-- Placez ci- | + | <!-- Placez ci-dessous la ou les catégories auxquelles se rapporte votre article. Ex: [[Category:Help]] [[Category:Linux]] --> |

[[Category:[First_steps_on_cloud_public_ikoula]] | [[Category:[First_steps_on_cloud_public_ikoula]] | ||

[[Category:Public_cloud]] | [[Category:Public_cloud]] | ||

<comments /> | <comments /> | ||

Revision as of 16:59, 23 September 2015

This article has been created by an automatic translation software. You can view the article source here.

2. Deploying an instance zone Direct-Routing

a. deployment

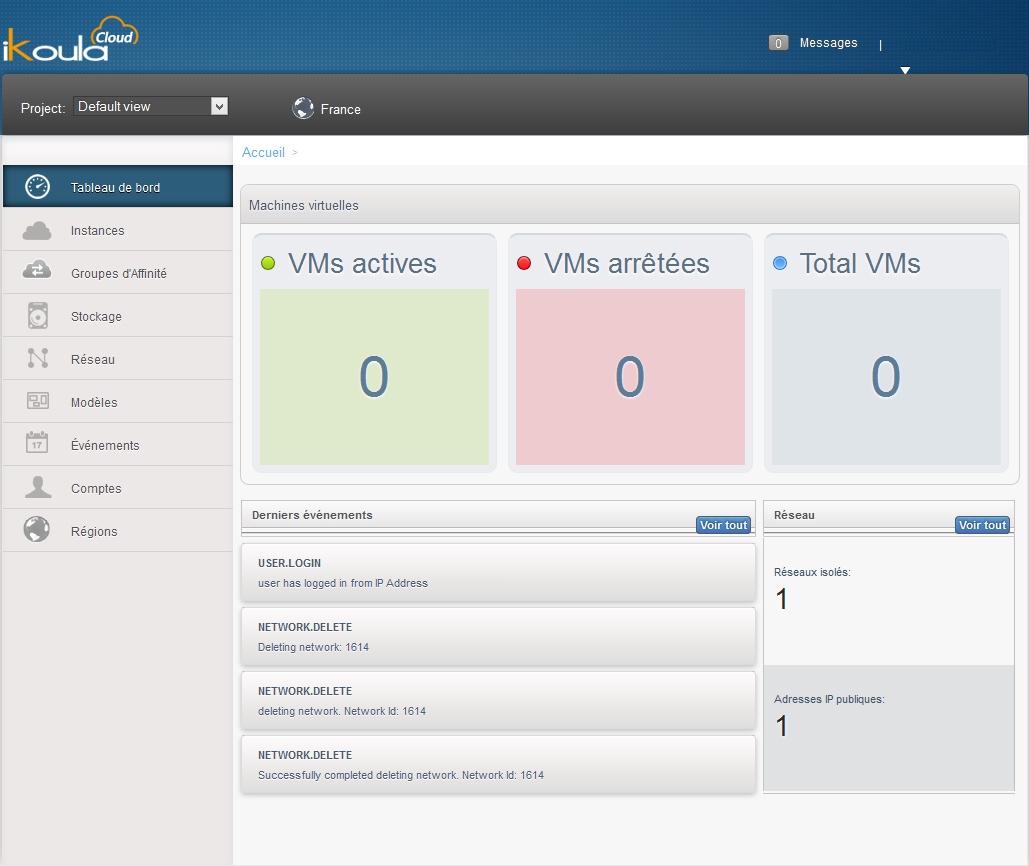

1) To connect to the web interface of Cloud Ikoula public enter the url https://cloudstack.ikoula.com/client/ then your login details as they were provided to you in the mail to delivery of your account.

After have connected you to your management interface you will face the following screen :

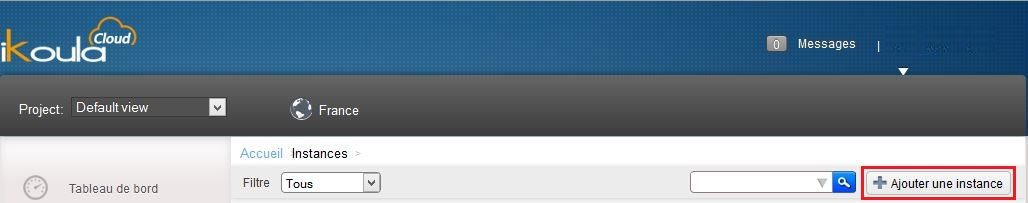

2) Click on 'Bodies' in the vertical left menu :

3) Click on 'Add an instance' :

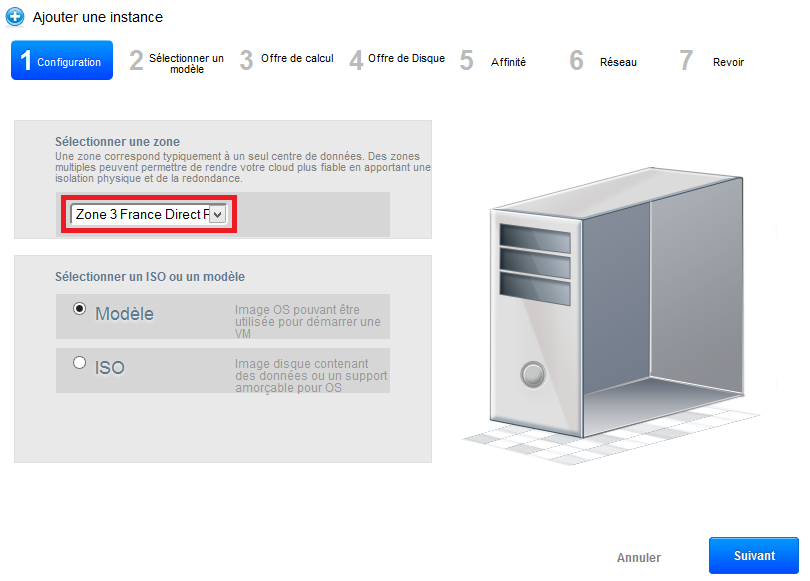

4) The deployment wizard opens :

Step 1 "Configuration" :

Select the zone 3 in the drop-down list :

Let the 'Model' checked selection then click on 'next '.

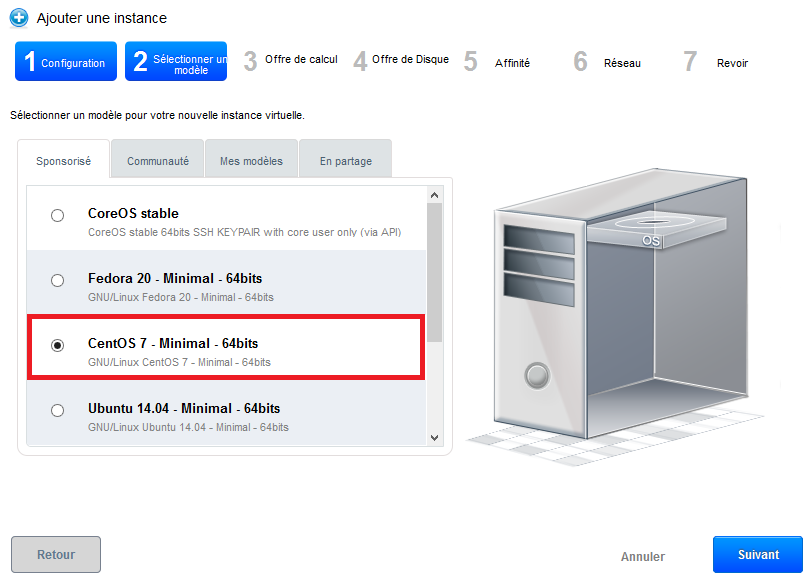

Step 2 "Select a template" : Select the operating system you want from the drop-down list of the models proposed in the 'Sponsored' tab :

Then click 'next '.

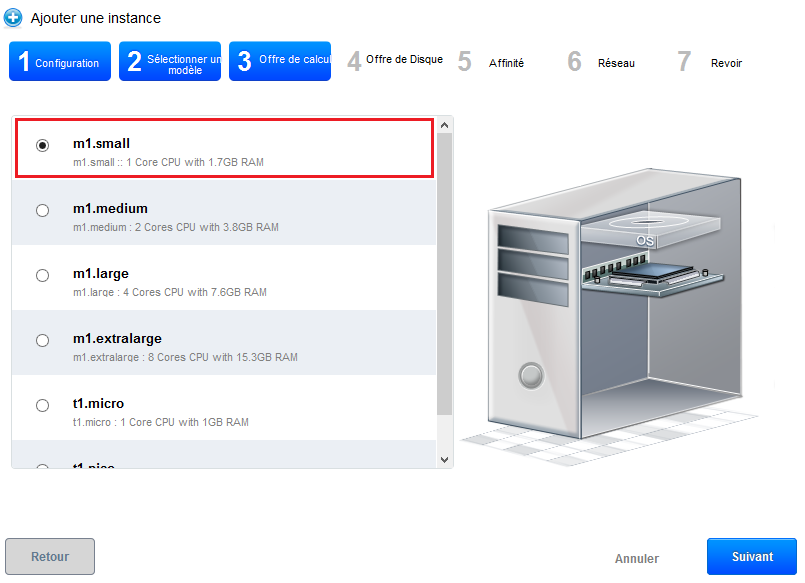

Step 3 "Provides calculation" :

Select the calculation offer you want among the proposed configurations :

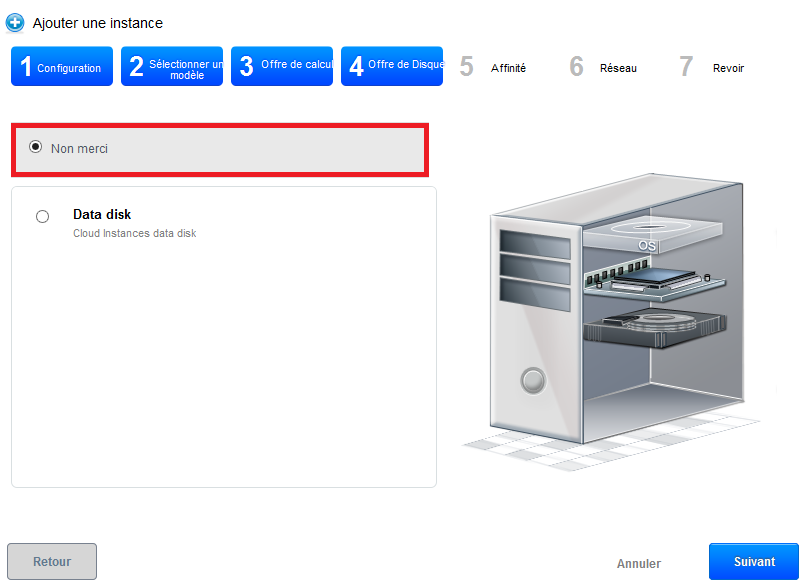

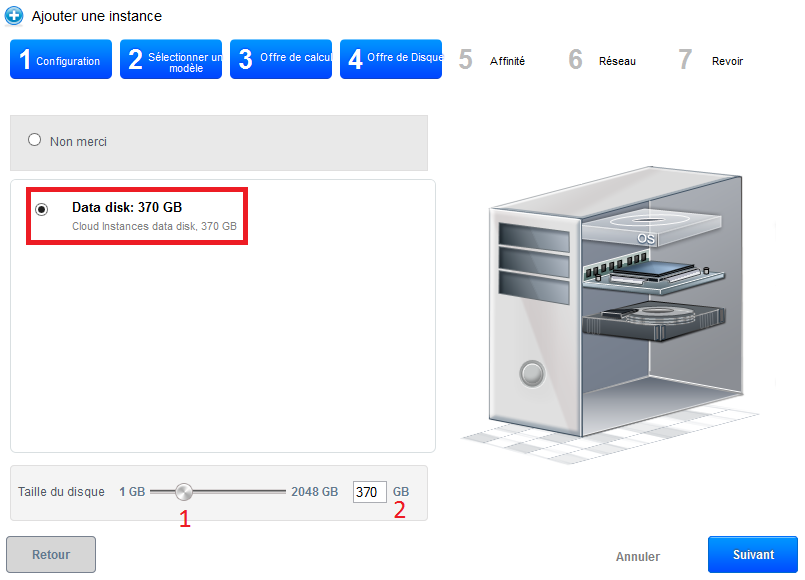

Step 4 "Offers of data disc" :

Leave checked "No thanks", your instance will be deployed with a single disc of 50GB called ROOTDISK with a LVM partitioning for you leave the possibility to adjust the size of your partitions.

However, if you want to add a data disc (DATADISK) In addition to your ROOTDISK de 50Go, check « Data disk » then drag your cursor to get the size you want (1) or enter the size directly (2). A DATADISK is limited to 2To.

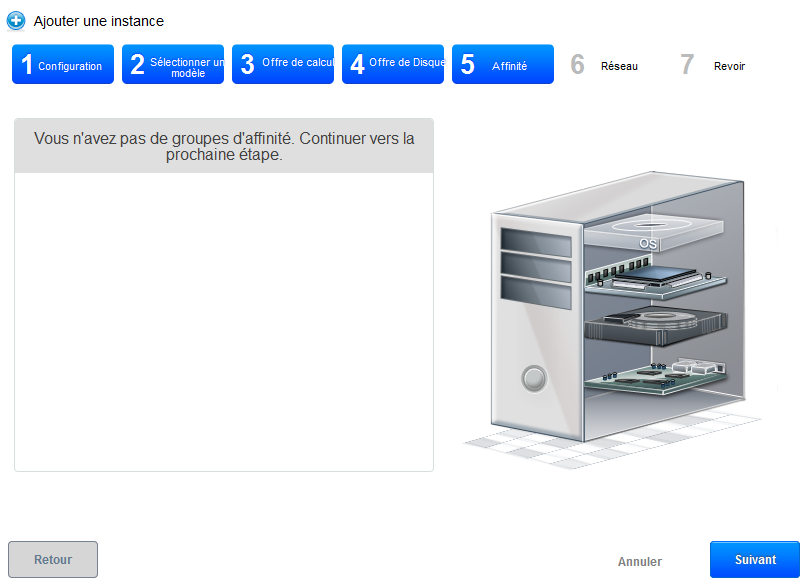

Step 5 "Affinity" :

Regarding the deployment of our trial, we have no affinity group, so you can click on «Next» :

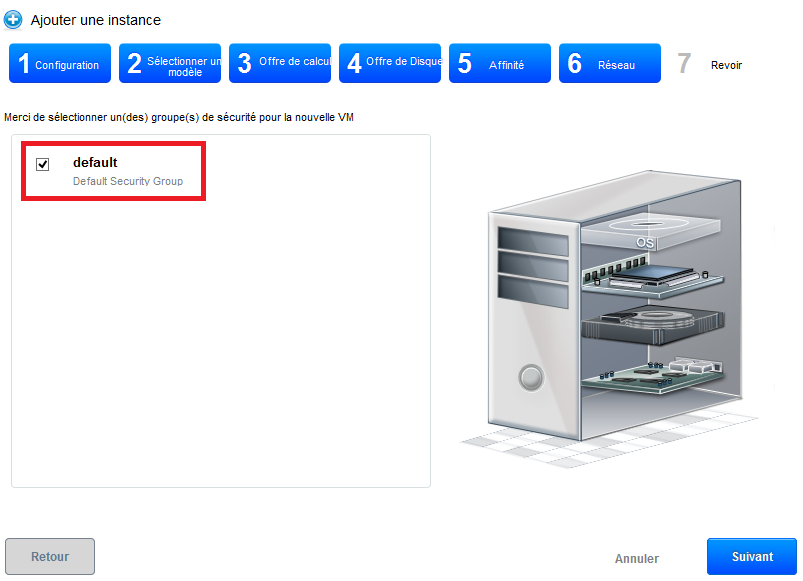

Step 6 'Network' : Regarding our first deployment, select the security group « default » then click on 'Next' :

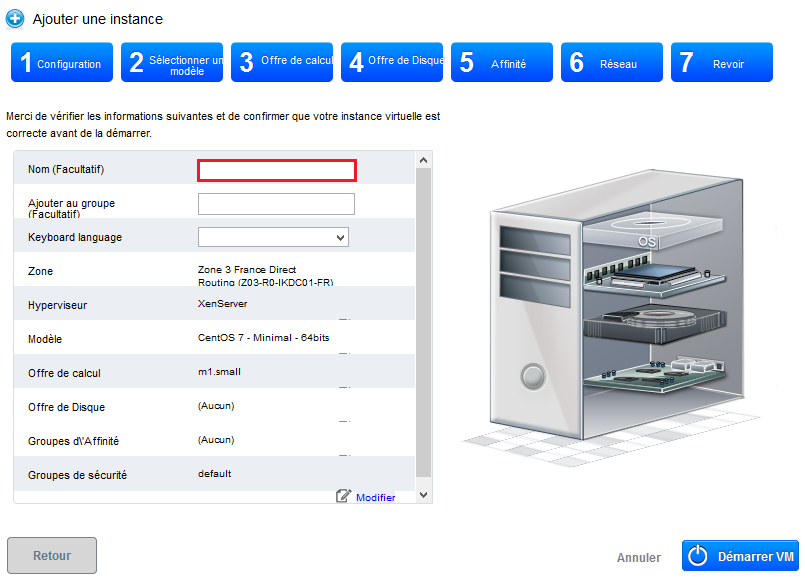

Step 7 "Revise" :

In this last step, give a name to your instance will then appear in your interface Cloud public (Although optional, it is highly recommended ). Then check that all information is good (Provides computing, security groups, etc...;) :

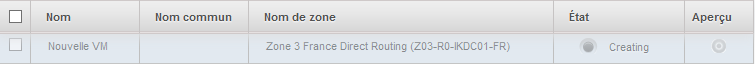

Your instance appears in the list of the bodies in State « Creating »

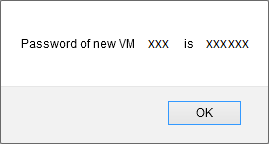

A few seconds later a pop up window opens to show you the password generated for your new instance, you must note /copy it because it's the system password for your instance that you will therefore serve to connect to it.

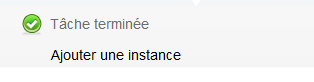

A second pop-up window tells you that the task of adding your instance completes :

Your new instance now appears in State « running », is ready to be used :

b. Introduction to security groups.

Les groupes de sécurité fournissent un moyen d'isoler le trafic des instances. A groupe de sécurité est un groupe qui filtre le trafic entrant et sortant selon un ensemble de règles, dites « Règles d’entrée » et "Outbound rules.

These rules of network traffic filter based on the IP address or the network that tries to communicate with the instance (s).

Each CloudStack account comes with a group of default security which prohibits all incoming traffic and allows all outbound traffic as long as no rule entry or outbound rule is created.

Any user can implement a number of additional security groups. When a new virtual machine is started, it is assigned the security group by default unless another user-defined security group is specified.

A virtual machine can be a member of a number of security groups. Once an instance is assigned to a security group, it remains in this group for the whole of its useful life, you cannot move an existing instance of a security to another group.

You can modify a security group by removing or adding a number of rules for entry and exit. When you do, the new rules apply to all instances in the group, whether they are running or stopped.

If any entry is created, then no incoming traffic is not allowed, with the exception of responses to all traffic that was cleared out.

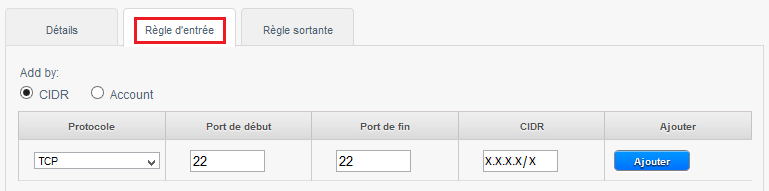

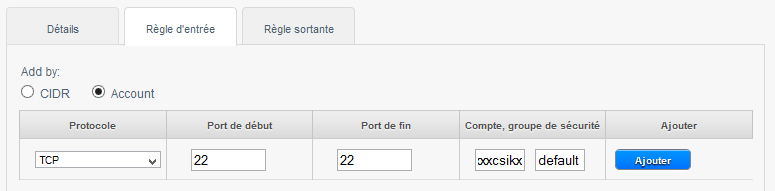

c. how to allow an SSH connection to your machine virtual in a security group (Direct-Routing).

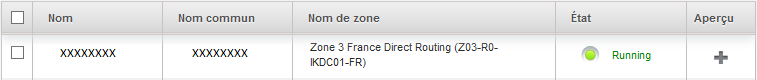

1) You first need to retrieve the ip address of your vm

Click on the name of your instance and then go to the tab "Cards NIC" and note /copy the IP address of your instance (xxx.xxx.xxx.xXX ).

2) Create the rule in the security group to allow SSH connections :

So that you can connect to your instance via SSH, you need to create a rule of entry allowing the connection. In effect by default, all connections are filtered, input (from the outside to your instance ) and output (your instance outward ). To connect using SSH you will need to open that in entry.

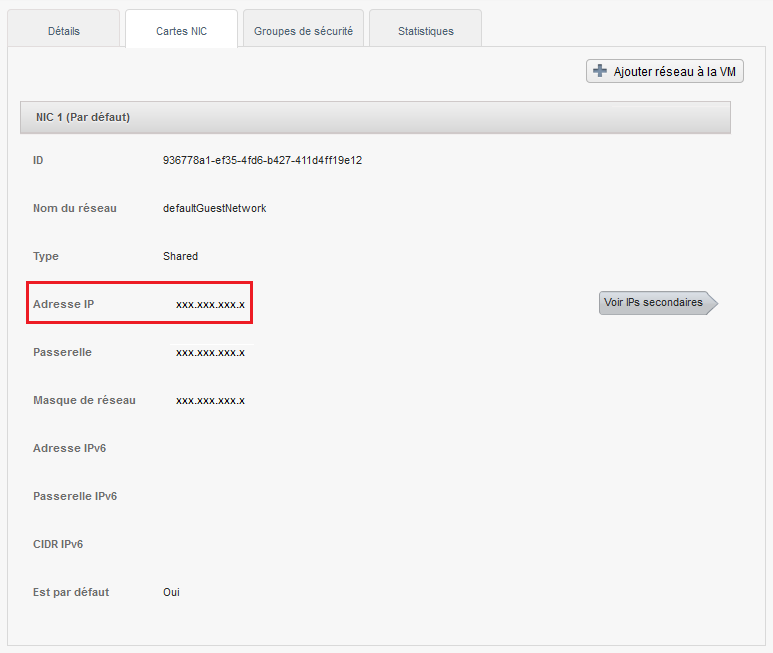

Cliquez sur 'Network' dans le menu gauche vertical :

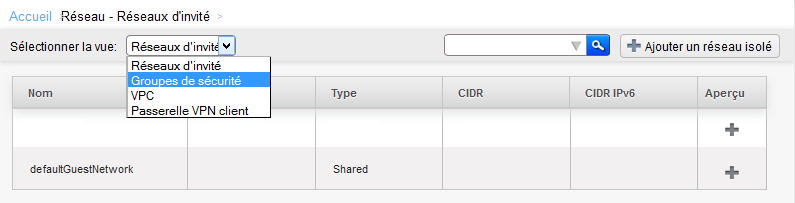

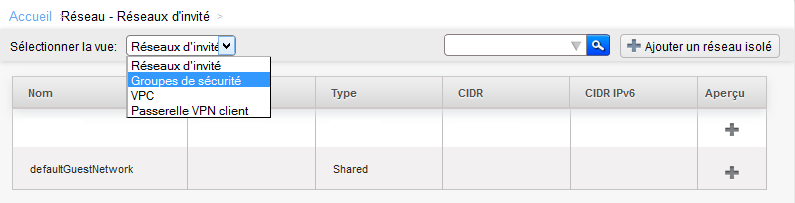

Arriving on the screen below select the 'Security groups' view :

Click then on « default » It is created by default security group in which you have deployed your instance :

To create the rule, click on the tab 'Rule of entry', leave checked CIDR, select the TCP protocol, enter 22 Start port and end port, and specify the IP address or network from which you want to connect in CIDR format in CIDR field and then click on 'Add' :

You can now connect to your instance via SSH.

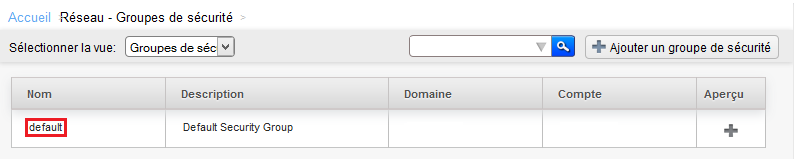

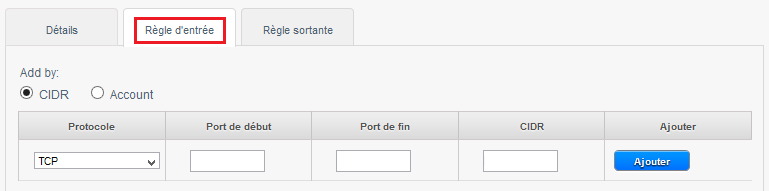

d. create rules to allow connections between virtual machines in a security group (Direct-Routing), examples

Log on to the web interface Cloud public to Ikoula : https://cloudstack.ikoula.com/client/

Cliquez sur 'Network' dans le menu vertical gauche :

Arriving on the screen below select the 'Security groups' view :

Click on the name of the security group for which you want to add or remove rules :

Click on the "Rule of entry" tab if you want to configure an inbound rule :

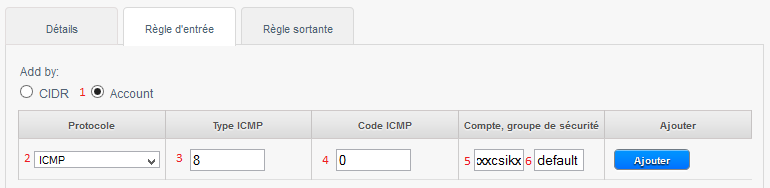

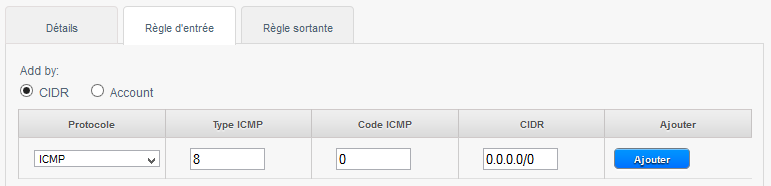

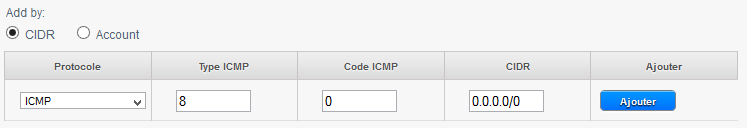

A. allow ICMP requests (PING ) between your instances :

1- Check « Account ».

2- Choose the Protocol to allow amongst TCP/UDP/ICMP.

3- The start port to allow for TCP /UDP or ICMP Type for ICMP.

4- The end port to allow for TCP /UDP or ICMP for ICMP type.

5- Your account name CloudStack (your login ).

6- The name of your security group, in our case « default ».

The above rule allows you to authorize the ping between the virtual machines to the security group « default ».

Note : to accept only incoming traffic to one another security group, enter the CloudStack account name and the name of a security group that has already been defined in this account.

To enable traffic between virtual machines within the security group that you now edit, enter the name of the current security group.

B. Autoriser les connexions SSH between your instances (Open port 22) :

C. Autoriser les connexions MySQL between your instances (Open port 3306) :

D. Autoriser toutes les connexions between your instances (Open all ports ) :

e. how to configure rules Firewall of traffic entering a security group (Direct-Routing).

Log on to the web interface Cloud public to Ikoula : https://cloudstack.ikoula.com/client/

Cliquez sur 'Network' dans le menu vertical gauche :

Arriving on the screen below select the 'Security groups' view :

Click on the name of the security group for which you want to add or remove rules :

Click on the "Rule of entry" tab if you want to configure an inbound rule :

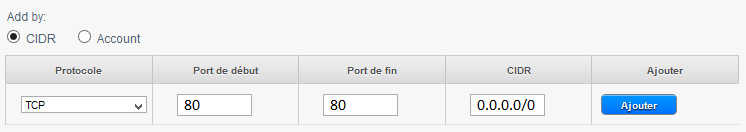

In the example below we create a rule that allows inbound connections on port 80 (http traffic ) whatever the source (CIDR 0.0.0.0/0 means any source, i.e. all CIDR ).

If you have a virtual machine as a web server this will be the rule to create so everyone can access your sites.

1 – Check « CIDR ».

2 – Choose the Protocol to allow amongst TCP/UDP/ICMP.

3 -Indicate the start port to allow in a port range (If you specify the same port in start port and port end this will only open so this port as in the example below ).

4 -Indicate the end port to allow in a port range (If you specify the same port in start port and port end this will only open so this port as in the example below ).

5 – On indique CIDR source à autoriser, exemple 0.0.0.0/0 to allow everyone, your public IP address (from which you connect ) followed by /32 to allow only your IP address or CIDR network address (XX.XX.XX.XX /XX, with /XX = /16 for a network with a mask 255.255.0.0 either 16bits for the network e.g. ).

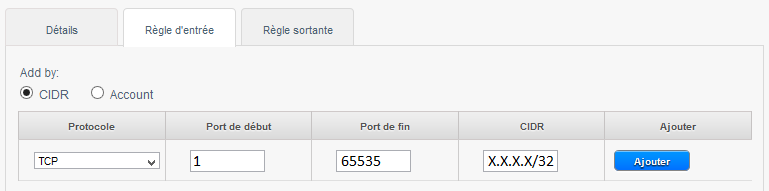

Other examples of inbound rules :

1) To allow incoming connections port TCP 1 à 65535 (all ports ) on all instances of the security group from a source to a specific public IP address CIDR (Enter your public IP address followed by /32) :

2) To allow SSH connections on port 22 sur toutes les instances du groupe de sécurité depuis CIDR source d’un réseau précis :

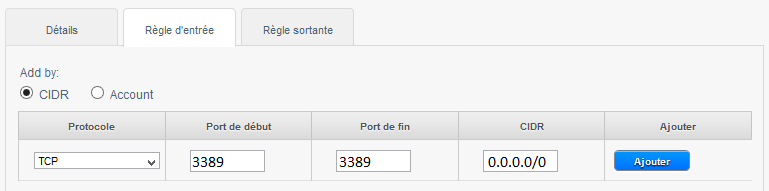

3) To allow RDP connections /our bodies from any source remote desktop (CIDR 0.0.0.0/0) :

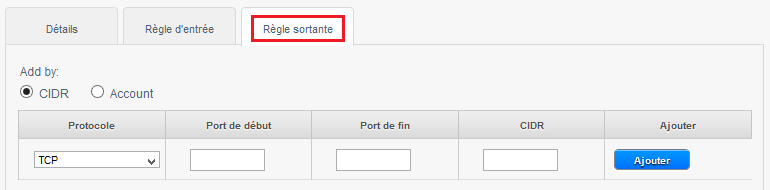

4) To allow the ping (ICMP protocol, type 8, code 0) our bodies from any source (CIDR 0.0.0.0/0) :

f. how to configure rules Firewall's outbound in a security group (Direct-Routing ).

Log on to the web interface Cloud public to Ikoula : https://cloudstack.ikoula.com/client/

Cliquez sur 'Network' dans le menu vertical gauche :

Arriving on the screen below select the 'Security groups' view :

Click the security group for which you want to add or remove rules :

Click on the tab "Outgoing rule" If you want to configure an outbound rule :

By default when no outbound rule is created, all the flow from the virtual machines to the security group is allowed as well as relating to this outflow connections.

/!\ From the moment where an exit rule is added, any outflow is prohibited except as explicitly allowed by the rules added (s).

1 – Check « CIDR ».

2 -Choose the protocol you want to allow amongst TCP/UDP/ICMP.

3 -Indicate the start port to allow.

4 -Indicate the end port to allow.

Note : to allow only a single port, specify the same port at the beginning and end. |

5 – Indiquez CIDR de destination pour autoriser la connexion depuis votre instance vers cette IP.

Examples of outbound rules :

1) Allow ping (ICMP protocol, type 8, code 0) Since the instances to any destination (CIDR 0.0.0.0/0) :

2) Allow http connections (TCP port 80/ typical web navigation ) Since the instances to any web server (CIDR 0.0.0.0/0) :

This article seemed you to be useful ?

[[Category:[First_steps_on_cloud_public_ikoula]]

Enable comment auto-refresher