Difference between revisions of "Deploying an instance zone direct-routing"

| Line 1: | Line 1: | ||

| + | <span data-link_translate_fr_title="Deploiement d'une instance en zone direct-routing" data-link_translate_fr_url="Deploiement_d%27une_instance_en_zone_direct-routing"></span>[[:fr:Deploiement d'une instance en zone direct-routing]][[fr:Deploiement d'une instance en zone direct-routing]] | ||

<br /> | <br /> | ||

Revision as of 16:50, 23 September 2015

fr:Deploiement d'une instance en zone direct-routing

This article has been created by an automatic translation software. You can view the article source here.

2Argument ExceptionMethod: Tranlate()Parameter: textMeage: the parameter 'text' mut be le than '10241' character

Parameter name: textmeage id=5107.V2_Ret.Tranlate.36CEFA8ADirect-Routing

Thi article eemed you to be ueful

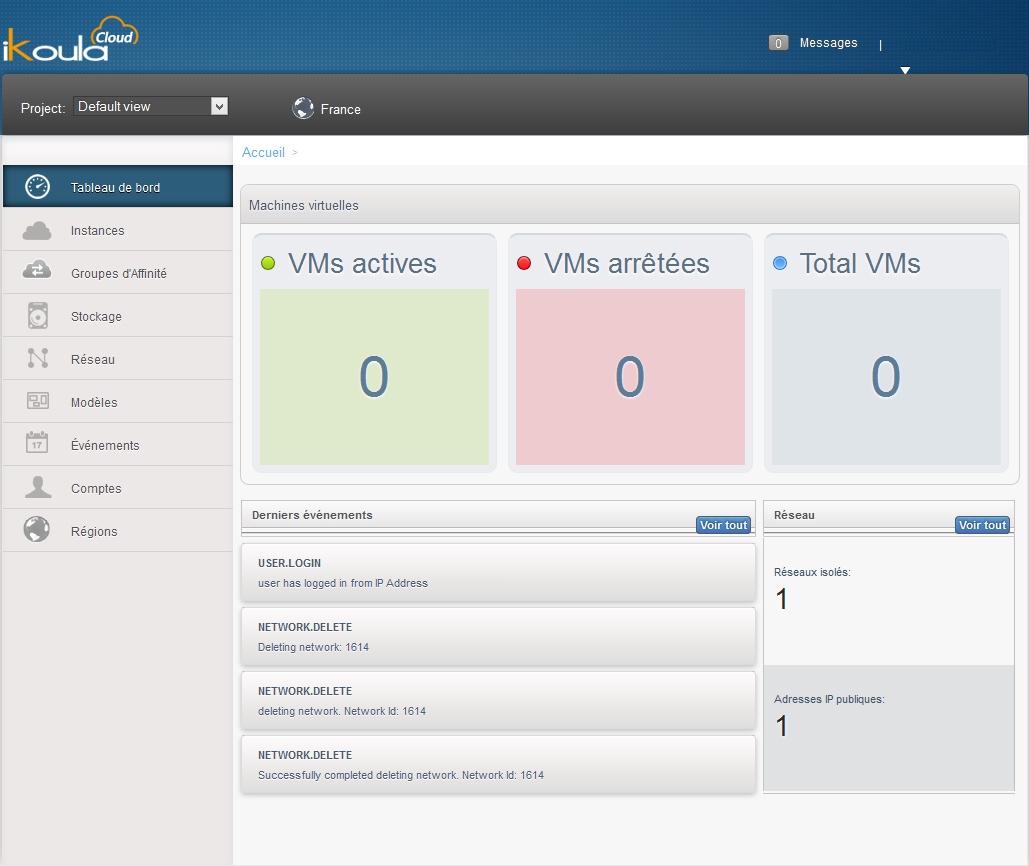

1) Cloud https://cloudstack.ikoula.com/client/

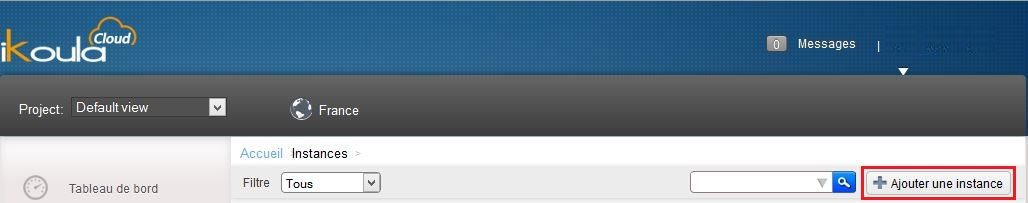

2) :

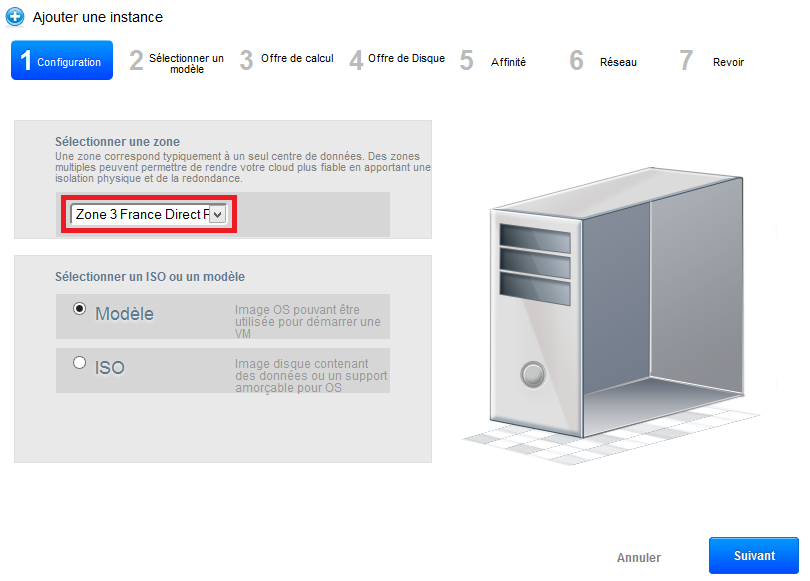

3) :

4) :

1 :

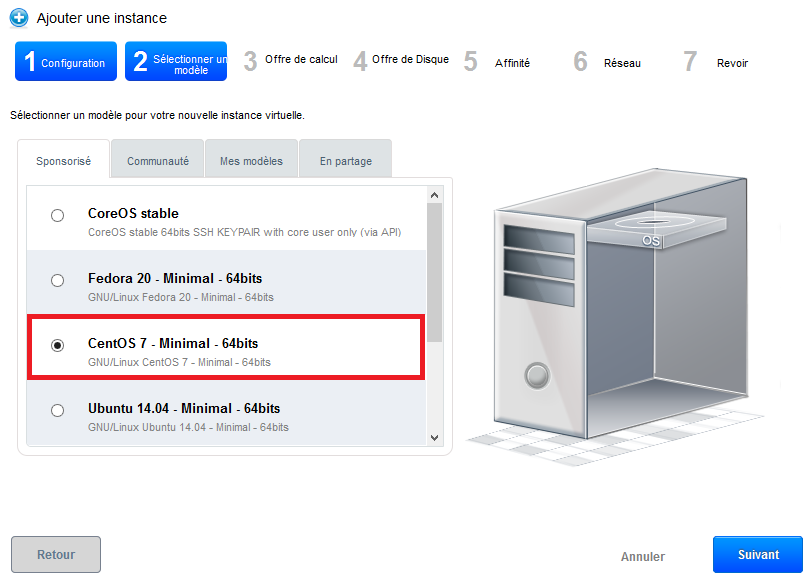

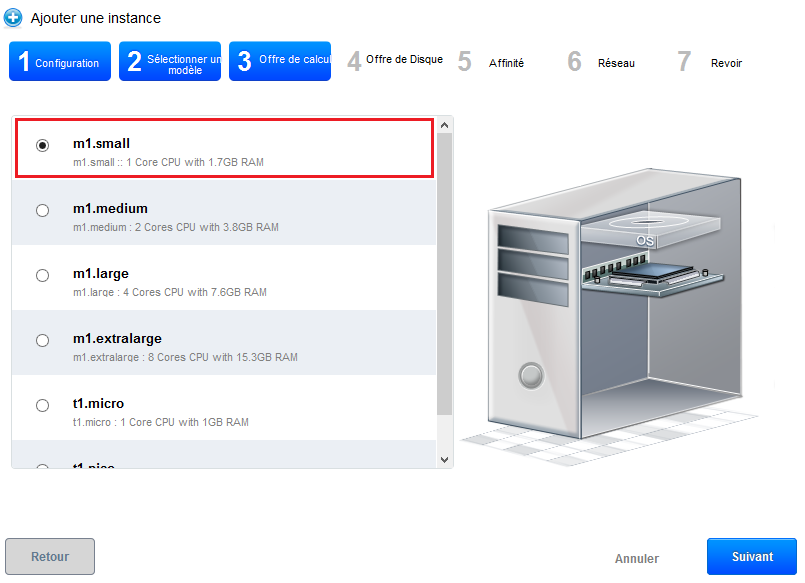

3 :

2 :

3 :

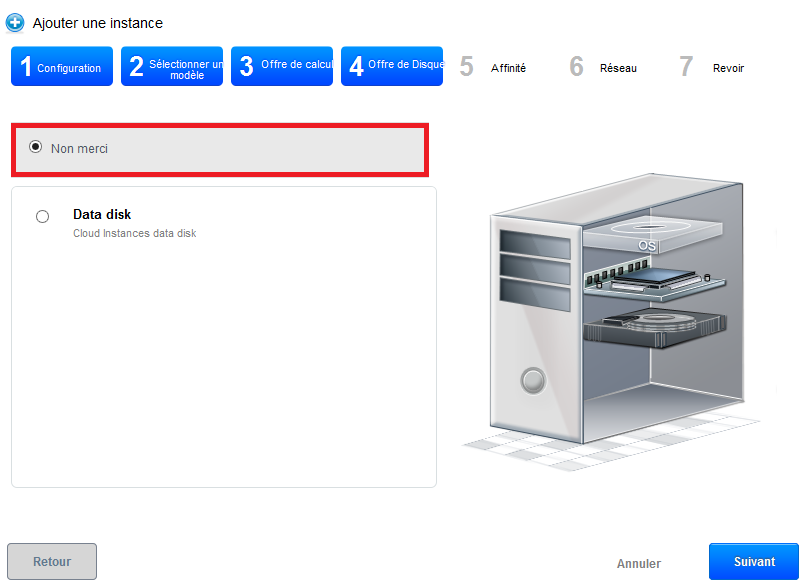

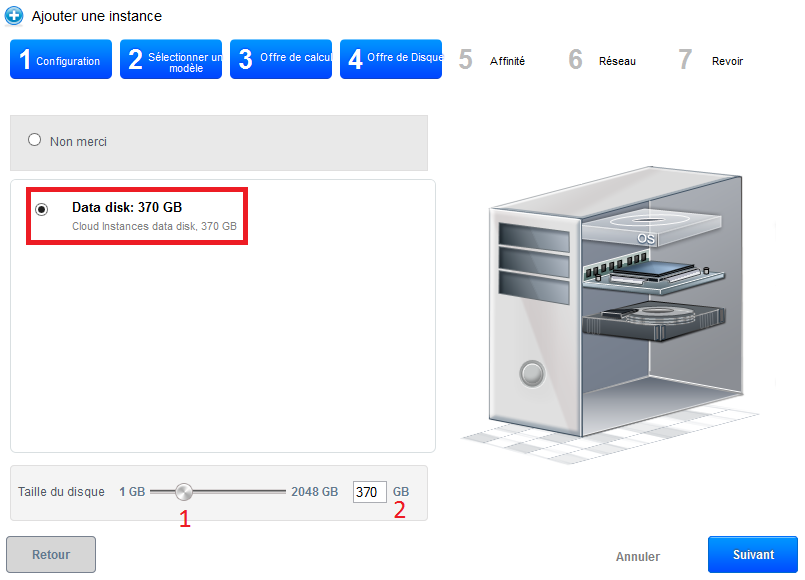

4 :

50 ROOTDISK

(DATADISK) ROOTDISK 50 « Data disk » (1) (2) DATADISK 2

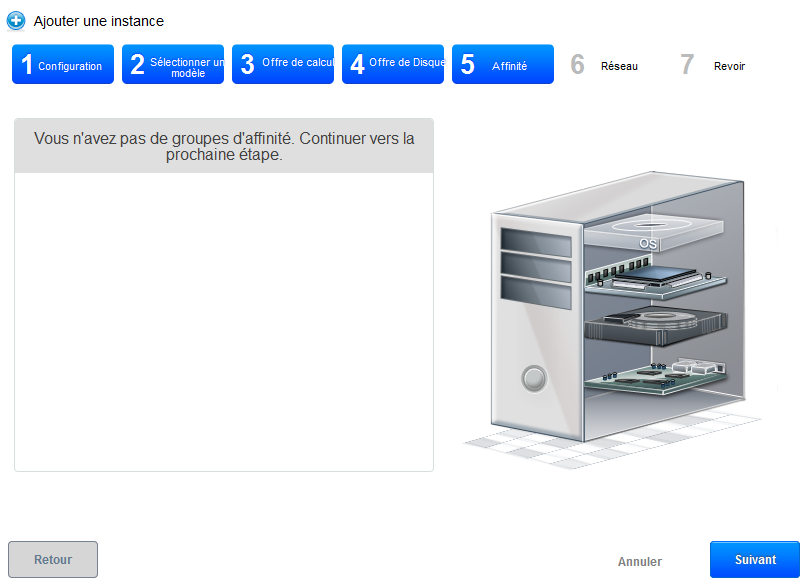

5 :

S’agiant du déploiement notre première intance, nou n’avon pa groupe d’affinité, vou pouvez donc cliquez ur « Suivant » :

6 :

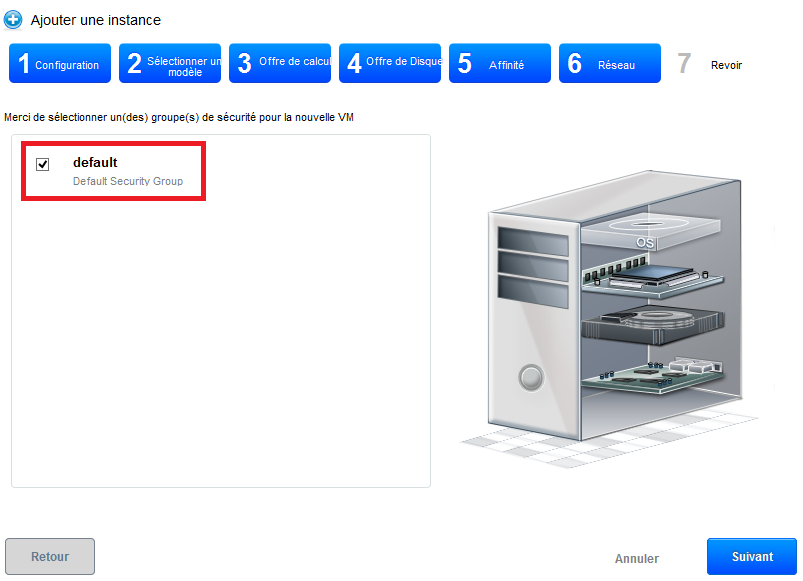

S’agiant notre premier déploiement, cochez le groupe écurité « default » :

7 :

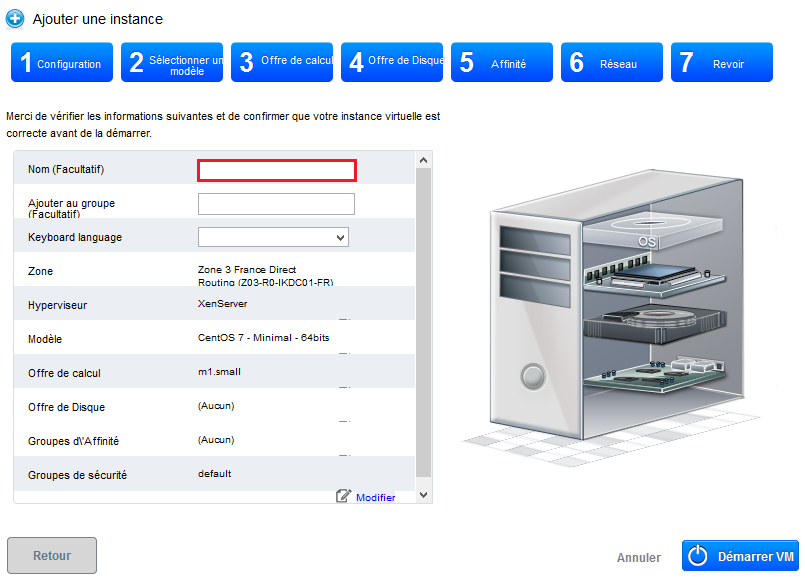

Cloud ()(Offre calcul, Groupe écurité, etc…) :

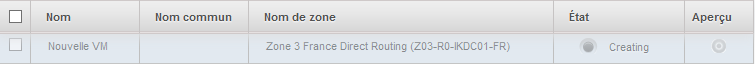

« Creating »

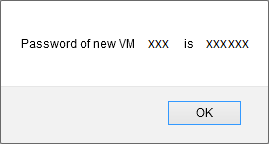

Quelque econde plu tard une fenêtre pop-up ’ouvre pour vou indiquer le mot pae généré pour votre nouvelle intance, vou devez noter/copier celui-ci car il ’agit du mot pae ytème votre intance qui vou ervira donc vou connecter celle-ci.

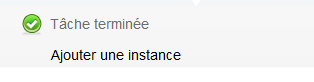

Une econfenêtre pop-up vou indique que la tâche d’ajout votre intance et terminée :

« running »:

b. Introduction aux groupe écurité.

Le groupe écurité fournient un moyen d'ioler le trafic de intancegroupe écurité et un groupe qui filtre le trafic entrant et ortant elon un enemble règle, dite « Règle d’entrée » et

Ce règle trafic réeau filtrent elon l'adree IP ou le réeau qui eaye communiquer avec la ou le intance().

Chaque compte et livré avec un groupe écurité par défaut qui interdit tout le trafic entrant et permet tout le trafic ortant tant qu’aucune règle d’entrée ni règle ortante n’et créée.

Tout utiliateur peut mettre en place un certain nombre groupe écurité upplémentaire. Quand une nouvelle machine virtuelle et lancée, elle et affectée au groupe écurité par défaut auf i un autre groupe écurité défini par l'utiliateur et pécifié.

Une machine virtuelle peut être membre d'un certain nombre groupe écurité. Une foi une intance affectée un groupe écurité, celle-ci rete dan ce groupe pour l'enemble a durée vie, vou ne pouvez pa déplacer une intance exitante d'un groupe écurité un autre.

Vou pouvez modifier un groupe écurité en upprimant ou en ajoutant un certain nombre règle d’entrée et ortie. Lorque vou le faite, le nouvelle règle 'appliquent toute le intance dan le groupe, qu’elle oient en cour d'exécution ou arrêtée.

Si aucune règle d’entrée n’et créée, alor aucun trafic entrant ne era autorié, exception faite de répone tout le trafic qui a été autorié en ortie.

c. Comment autorier une connexion SSH ver votre machine virtuelle dan un groupe écurité (Direct-Routing).

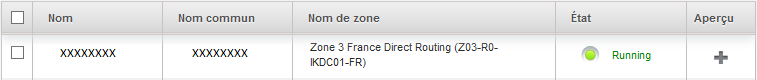

1) Vou devez en premier lieu récupérer l'adree ip votre vm

Cliquez ur le nom votre intance pui allez dan l’onglet « Carte NIC » et notez/copiez l’adree IP votre intance ().

2) Création la règle dan le groupe écurité pour autorier le connexion SSH :

Pour que vou puiiez vou connecter votre intance via SSH, il vou faut créer une règle d’entrée autoriant la connexion. En effet par défaut, toute le connexion ont filtrée, en entrée (l’extérieur ver votre intance) et en ortie (votre intance ver l’extérieur). Pour vou connecter en SSH vou n’aurez beoin d’ouvrir qu’en entrée.

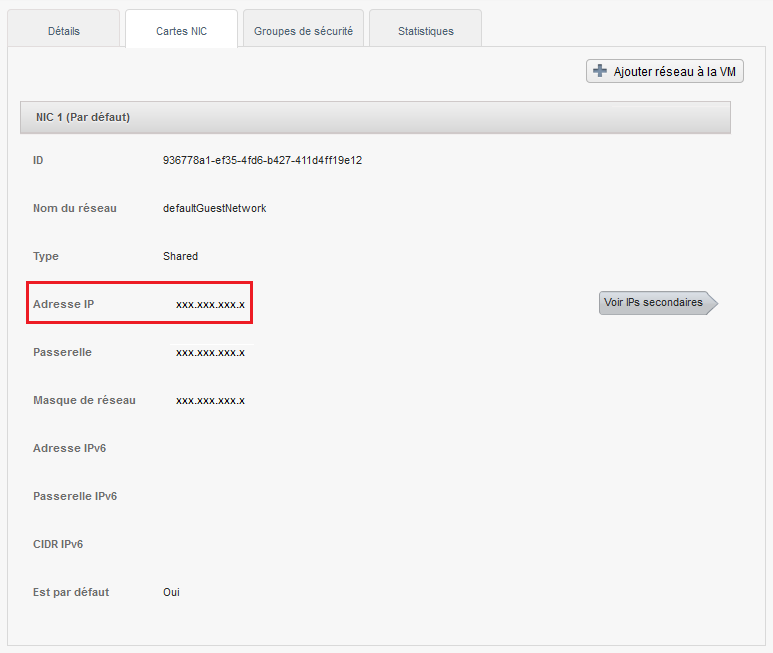

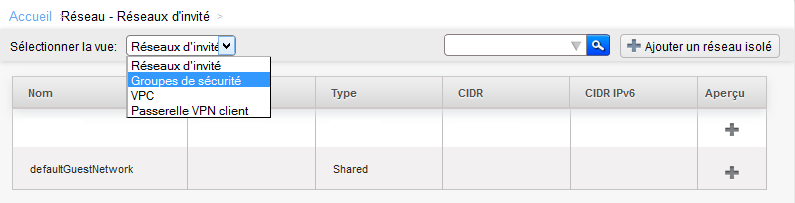

Cliquez ur dan le menu gauche vertical :

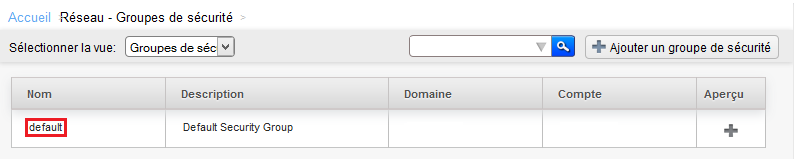

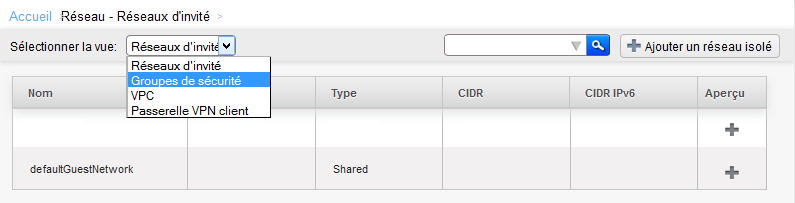

En arrivant ur l’écran ci-deou électionnez la vue « Groupe écurité » :

Cliquez alor ur « default » c’et le groupe écurité créé par défaut dan lequel vou avez déployé votre intance :

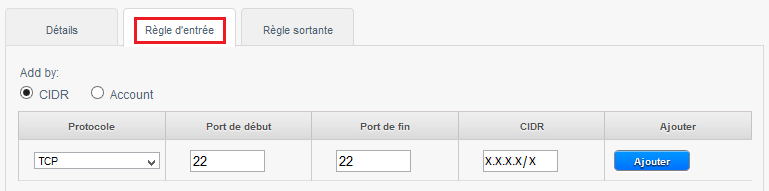

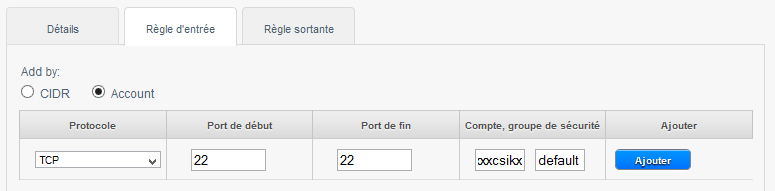

Pour créer la règle, cliquez ur l’onglet « Règle d’entrée », laiez coché CIDR, choiiez le protocole TCP, aiiez 22 comme port début et port fin, et indiquez l’adree IP ou réeau depui laquelle vou ouhaitez vou connecter au format dan le champ pui cliquez ur « Ajouter » :

Vou pouvez maintenant vou connecter votre intance via SSH.

d. Créer de règle pour autorier le connexion entre machine virtuelle dan un groupe écurité (Direct-Routing), exemple

Connectez-vou l’interface web Cloud d’Ikoula : https://cloudstack.ikoula.com/client/

Cliquez ur dan le menu vertical gauche :

En arrivant ur l’écran ci-deou électionnez la vue « Groupe écurité » :

Cliquez ur le nom du groupe écurité pour lequel vou ouhaitez ajouter ou upprimer de règle :

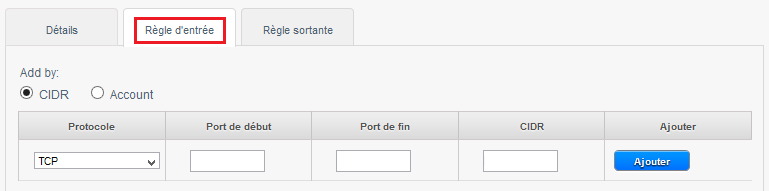

Cliquez ur l’onglet « Règle d’entrée » i vou ouhaitez configurer une règle trafic entrant :

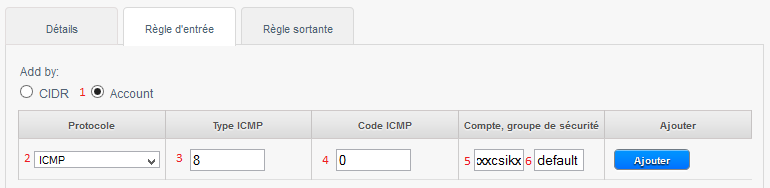

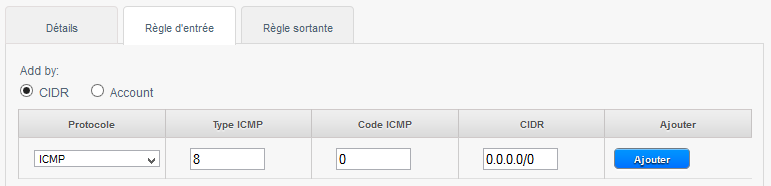

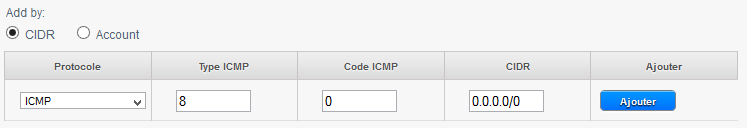

A. Autorier le requête ICMP () entre vo intance :

1- « Account ».

2- Choiiez le protocole autorier parmi TCP/UDP/ICMP.

3- Le port début autorier pour TCP/

4- Le port fin autorier pour TCP/

5- Le nom votre compte ().

6- Le nom votre groupe écurité, dan notre ca « default ».

La règle ci-deu permet d’autorier le ping entre le machine virtuelle du groupe écurité « default ».

- pour accepter uniquement le trafic entrant d'un autre groupe écurité, entrez le nom du compte et le nom d'un groupe écurité qui a déjété défini dan ce compte.

Pour permettre le trafic entre le machine virtuelle au ein du groupe écurité que vou éditez maintenant, entrez le nom du groupe écurité actuel.

B. Autorier le connexion SSH entre vo intance (22) :

C. Autorier le connexion MySQL entre vo intance (3306) :

D. Autorier toute le connexion entre vo intance (ouvrir tou le port) :

e. Comment configurer de règle Firewall trafic entrant dan un groupe écurité (Direct-Routing).

Connectez-vou l’interface web Cloud d’Ikoula : https://cloudstack.ikoula.com/client/

Cliquez ur dan le menu vertical gauche :

En arrivant ur l’écran ci-deou électionnez la vue « Groupe écurité » :

Cliquez ur le nom du groupe écurité pour lequel vou ouhaitez ajouter ou upprimer de règle :

Cliquez ur l’onglet « Règle d’entrée » i vou ouhaitez configurer une règle trafic entrant :

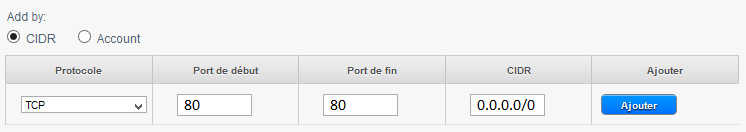

Dan l’exemple ci-deou nou allon créer une règle qui autorie le connexion entrante ur le port 80 () quelle que oit la ource (0.0.0.0/0 ignifie n’importe quelle ource, c’et-à-dire tou le CIDR).

Si vou avez une machine virtuelle faiant office erveur web ce era donc la règle créer pour que tout le monpuie accéder vo ite.

1 – « ».

2 – Choiiez le protocole autorier parmi TCP/UDP/ICMP.

3 – Indiquez le port début autorier dan le cadre d’une plage port (i vou indiquez le même port en port début et port fin cela n’ouvrira donc que ce port comme dan l’exemple ci-deou).

4 – Indiquez le port fin autorier dan le cadre d’une plage port (i vou indiquez le même port en port début et port fin cela n’ouvrira donc que ce port comme dan l’exemple ci-deou).

5 – On indique ource autorier, exemple 0.0.0.0/0 pour autorier tout le monde, votre adree IP publique (depui laquelle vou vou connectez) uivie /32 pour n’autorier que votre adree IP ou votre adree réeau en notation (//= /16 pour un réeau ayant un maque 255.255.0.0 oit 16bit pour le réeau par exemple).

Autre exemple règle entrante :

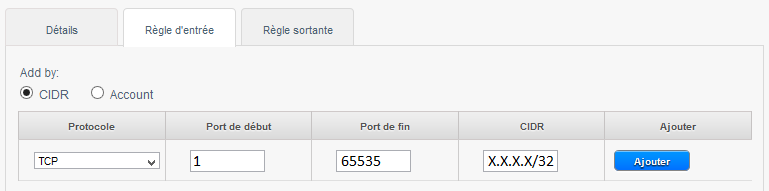

1) Pour autorier le connexion entrante TCP du port 1 65535 (tou le port) ur toute le intance du groupe écurité depui un ource d’une adree IP publique précie (indiquez votre adree IP publique uivit /32) :

2) Pour autorier le connexion SSH ur le port 22 ur toute le intance du groupe écurité depui ource d’un réeau préci :

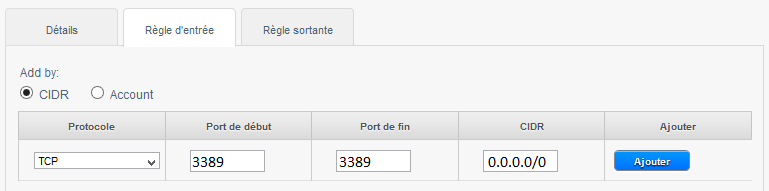

3) Pour autorier le connexion RDP/bureau ditance no intance depui n’importe quelle ource (0.0.0.0/0) :

4) Pour autorier le ping (8, co0) no intance depui n’importe quelle ource (0.0.0.0/0) :

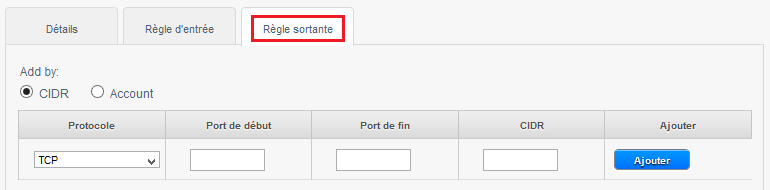

f. Comment configurer de règle Firewall trafic ortant dan un groupe écurité ().

Connectez-vou l’interface web Cloud d’Ikoula : https://cloudstack.ikoula.com/client/

Cliquez ur dan le menu vertical gauche :

En arrivant ur l’écran ci-deou électionnez la vue « Groupe écurité » :

Cliquez ur le groupe écurité pour lequel vou ouhaitez ajouter ou upprimer de règle :

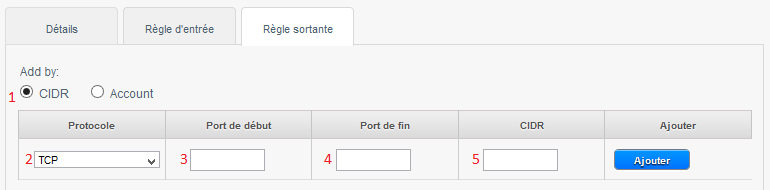

Cliquez ur l’onglet « Règle ortante » i vou ouhaitez configurer une règle trafic ortant :

Par défaut quand aucune règle ortante n’et créée, tout le flux ortant de machine virtuelle du groupe écurité et autorié aini que le connexion relative ce flux ortant.

/!\ À partir du moment où une règle ortie et ajoutée, tout le flux ortant et interdit hormi celui explicitement autorié par la ou le règle ajoutée().

1 – « ».

2 – Choiiez le protocole que vou ouhaitez autorier parmi TCP/UDP/ICMP.

3 – Indiquez le port début autorier.

4 – Indiquez le port fin autorier.

- pour n’autorier qu’un eul port, indiquez le même port en début et fin.

5 – Indiquez detination pour autorier la connexion depui votre intance ver cette IP.

Quelque exemple règle ortante :

1) Autorier le ping (8, co0) depui le intance ver n’importe quelle detination (0.0.0.0/0) :

2) Autorier le connexion http (80/ ) depui le intance ver n’importe quel erveur web (0.0.0.0/0) :

Cet article vou a emblé utile ?

[[Category:[First_steps_on_cloud_public_ikoula]]

Enable comment auto-refresher